Hvad er WannaCry-ransomware?

WannaCry-ransomware kan kryptere dine filer, mapper og programmer, så de bliver utilgængelige, indtil der betales "løsepenge". Eftersom antallet af ransomware-angreb mod virksomheder stiger i antal og størrelse, bør du vide, hvem der skabte WannaCry, hvordan den inficerer netværk, og hvordan du kan beskytte dine systemer mod sådanne angreb.

Hvad er WannaCry-ransomwareangrebet?

WannaCry er en type ransomware – en malware, der krypterer data, enten specifikke filer eller hele computersystemer, og kræver løsepenge betalt for at dekryptere dem. WannaCry inficerer enheder ved at udnytte en sårbarhed i Windows-software og har forårsaget vidtrækkende økonomisk skade og omdømmeskade.

WannaCry blev udviklet fra en exploit med kodenavn EternalBlue, som blev stjålet fra US National Security Agency (NSA) af hackergruppen The Shadow Brokers. Gruppen brugte exploiten til at gå efter ikke-opdaterede eller forældede Windows-operativsystemer. Selvom Microsoft har udgivet rettelser for at styrke deres software, har mange organisationer ikke installeret disse opdateringer, hvilket giver hackere mulighed for at udnytte disse sårbarheder og udføre et angreb.

12. maj 2017 skete et af de hidtil største WannaCry-angreb. Den påvirkede virksomheder, myndigheder og sygehuse ved at sprede sig til over 230.000 Windows-pc'er i over 150 lande på blot én dag. Nogle af de store virksomheder, der blev ramt, tæller bl.a. Telefonica, Deutsche Bahn, LATAM Airlines Group, FedEx, samt bilproducenterne Hitachi, Renault og Honda.

Det britiske National Health Service (NHS) var også en af de mange sundhedstjenester, der blev påvirket, pga. ikke-opdateret Windows-software, hvilket gjorde, at flere systemer blev krypteret og dermed utilgængelige. Angrebet voldte skade for milliarder af dollars verden over og betragtes som et af de mest voldsomme ransomware-angreb nogensinde.

WannaCry-ransomware blev endelig stoppet af sikkerhedseksperten Marcus Hutchins. I samme måned udviklede han et domænenavn, der fungerede som et nødstop til at stoppe malware på stedet og forhindrede ethvert forsøg på at fjerne det.

Mange virksomheder er nu opmærksomme på vigtigheden af opdateringer, men der er mange metoder, som kan bruges til at få ulovlig adgang til virksomhedssystemer. Ransomware forbliver en betydelig fare af flere årsager:

- Den kan resultere i omfattende økonomisk skade og omdømmeskade

- Den gennemsnitlige nedetid, en virksomheder oplever efter et ransomware-angreb, er 21 dage

- Den kan medføre problemer med overholdelse og gøre din virksomhed sårbar over for yderligere eftervirkninger.

Hvem skabte WannaCry?

Selvom The Shadow Brokers stjal EternalBlue-exploiten fra NSA, blev koden videreudviklet til skadelig brug af andre hackergrupper. Både den amerikanske og britiske regering har siden annonceret, at de mener, at Nordkoreas hackerdivision, Lazarus Group, står bag WannaCry.

I februar 2021 bekræftede det amerikanske justitsministerium, at tre nordkoreanske programmører blev sigtet for at udvikle og distribuere WannaCry-ransomware ved at afpresse penge fra ofre og stjæle følsomme oplysninger.

Hvordan inficerer WannaCry netværk?

WannaCry-ransomware leder efter sårbarheder i Windows-operativsystemer ved at udnytte EternalBlue-exploitkoden. Dette involverer adgang til Server Message Block (SMB)-protokollen, som giver brugere mulighed for at tilgå delte filer og tjenester, kryptere filer og derefter forlange løsepenge. Den minder om Phobos-ransomware, en ældre type ransomware, der søger efter Remote Desktop Protocol (RDP)-porte.

I tilfælde af et WannaCry-angreb sender exploiten en SMB Echo-anmodningskode til en bestemt Server Message Block (SMB)-protokol, der bruges af Microsoft Windows-enheder. Hvis der ikke er noget svar på anmodningen, etableres der en bagdør (en vej ind i systemet, der undviger godkendelses- og autorisationssikkerhed).

Ved at bruge bagdørsværktøjet DoublePulsar til at eksekvere WannaCry-ransomwaren kan hackere bygge en forbindelse, så informationer kan opfanges, eller malware, f.eks. WannaCry-ransomware, kan installeres i systemet.

Værktøjet gør, at hackere kan udvikle en forbindelse mellem SMB (TCP port 445)- eller RDP (TCP port 3389)-protokoller og anvende et Asynchronous Procedure Call (APC). Dette trin gør, at værktøjet kan indsætte en DLL i Local Security Authority Subsystem Service (Lsass.exe), som er ansvarlig for Windows-operativsystemets sikkerhedspolitikker såsom skift af adgangskoder og godkendelsestjenester, samt replikering af programmer. Når dette er fuldført, kan der indsættes shellcode i disse systemer, der også kendes som "heap spraying", og den eksisterende bagdørskode kan slettes.

Når først WannaCry-ransomware kommer ind på en enhed, bruger den sin ormeagtige evne til også at scanne netværket for andre enheder, som kan have lignende ikke-opdateret eller forældet software eller svagheder, og vil replikere sin skadelige kode ud på disse enheder.

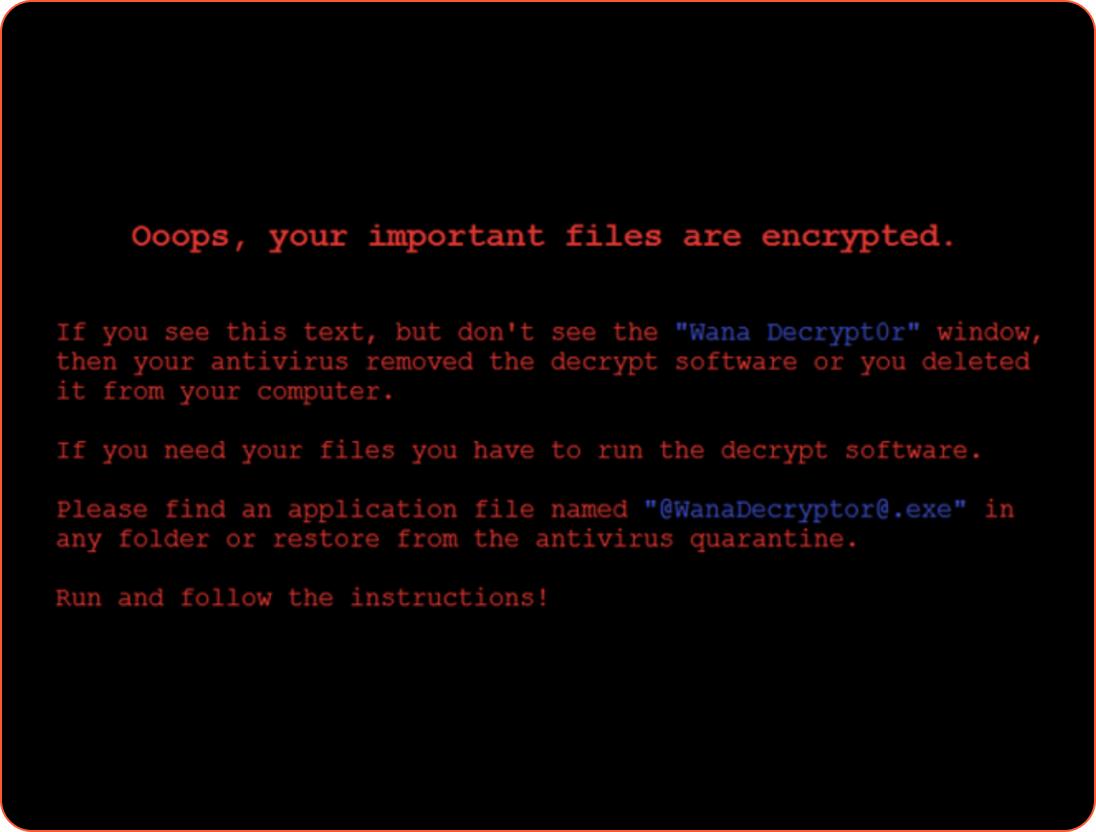

Modsat mange andre typer ransomware gør WannaCry-ransomware sin tilstedeværelse ganske tydelig ved at vise en besked, som den vist nedenfor, og forlange løsepenge.

Når dine enheder er inficeret, kan du kun få adgang til dine filer ved at bruge en ekstern sikkerhedskopi af dine filer og mapper, hvis du har det, eller ved at betale løsepenge. Dette anbefales dog ikke, og det er ikke garanteret, at du igen vil få adgang til dine operativsystemer.

Windows-rettelser

Efter WannaCry-ransomwareangrebene i 2017 udviklede Microsoft nødrettelser til alle sine Windows-systemer, inkl. Windows XP, Windows Vista, Windows 8 og tidligere Windows Server-versioner. De offentliggjorde en meddelelse om, at hvis kunder har automatiske opdateringer aktiveret, vil de være beskyttet – kunder med manuelle opdateringsindstillinger blev "opfordret til at installere opdateringen så hurtigt som muligt".

Med ransomware-angreb, der fortsat udvikler sig og stiger i både hyppighed og kompleksitet, er løsepengene stedet fra $5.000 i 2018 til ca. $200.000 i 2020 ifølge National Security Institute. I 2021 blev der foretaget en udbetaling på $40 millioner af et forsikringsselskab, hvilket satte en ny verdensrekord for den største ransomware-betaling.

Malware er stadigvæk en lukrativ forretning for cyberkriminelle, og meget få arter af ransomware har offentligt tilgængelige dekrypteringsnøgler. Det betyder, at det er vanskeligt at fjerne ransomware fra din pc og tilknyttede enheder, og det er muligvis ikke muligt at gendanne dine filer (selv hvis din virksomhed betaler løsepengene). Det er derfor afgørende at udføre vigtige trin for at forhindre et ransomware-angreb, inkl. softwareopdatering, for at sikre din virksomhed mod fremtidige cyberangreb.

Er WannaCry stadig aktiv?

En nødstop formåede at stoppe maj 2017 WannaCry-angrebet, og Microsoft udgav en rettelse for at sikre sårbare operativsystemer mod EternalBlue-exploiten, men ransomware er stadig en aktiv trussel.

WannaCry bliver fortsat opdateret af hackergrupper og forbliver en betydelig trussel mod virksomheder. Sofistikerede arter af ransomware, såsom Petya og NotPetya, blev inspireret af WannaCry og har lignende egenskaber ved at søge efter den samme sårbarhed på tværs af Windows-programmer. Procentdelen af organisationer, der blev ramt af Ransomware-angreb verden over, er også steget – fra 55,1% i 2018 til 68,5% i 2021.

Med mange trusler i cybersikkerhedslandskabet vil det derfor være nødvendigt at installere de rette værktøjer til ransomware-beskyttelse.

Sådan forhindrer du et ransomware-angreb

Det er afgørende at handle proaktivt for at forhindre et ransomware-angreb mod din virksomhed for at sikre dine digitale aktiver:

- Fuldfør jævnlige netværksundersøgelser: Rutinemæssige undersøgelser af dine forretningsaktiviteter bør inkludere sårbarhedsvurderinger, som scanner dit netværk, tilsluttede enheder og programmer for sårbarheder i din software, der kan føre til et angreb eller databrud.

- Oplæring i cybersikkerhed-awareness: Sikkerhedsstrategier bør inkludere oplæring i cybersikkerhed. Dette har til formål at gøre medarbejdere opmærksomme på almindelige angrebsvektorer såsom at modtage en mail fra en ukendt kilde og blive offer for phishing – eller klikke på en vedhæftet fil, der kan indeholde malwaretypen trojansk hest.

- Adgangskodepolitik: Brugen af en adgangskodepolitik bør tilskynde medarbejdere til at bruge stærke adgangskoder, som beskytter din organisation mod eksterne trusler, samt brugen af rollebaseret adgangskontrol til at beskytte data og følsomme filer.

- Opdatering af dit operativsystem og programmer: Det vil være afgørende at forhindre trusler, der kan påvirke din virksomhed, og sikre vigtige filer og programmer. Dette vil inkludere at opdatere dine systemer jævnligt og installere værktøjer, der automatisk retter enhver softwaresårbarhed.

Beskyt mod et WannaCry-ransomwareangreb

Siden 2017 har Avast blokeret over 170 millioner WannaCry-ransomwareangreb. Opdag, hvordan Small Business Solutions kan give din virksomhed enkle, men kraftfulde beskyttelsesværktøjer – for at sikre dine enheder og data mod malware, phishing, ransomware og andre avancerede cyberangreb.