¿Qué es el ransomware?

El ransomware es un tipo de malware y un problema creciente para las empresas. Suele cifrar archivos, sistemas o dispositivos, o provocar el bloqueo de la pantalla, con lo que impide el acceso a carpetas, archivos o sistemas completos. Después, los usuarios reciben un aviso de que el sistema se ha visto comprometido y no es posible acceder a él hasta que se pague un «rescate».

El ransomware puede infectar su red de muchas formas, por ejemplo, cuando un usuario visita un sitio web comprometido, descarga un archivo infectado, abre un correo electrónico de spam, o podría ser el resultado del uso de software al que le faltan parches, lo cual provoca un aumento de las vulnerabilidades de su red. El malware también puede permanecer latente en una red o dispositivo durante un largo período de tiempo, lo que pone en evidencia la dificultad para rastrearlo y erradicarlo.

Los ciberdelincuentes suelen utilizar este tipo de malware para atacar a los sectores sanitario, financiero y gubernamental, que acumulan datos confidenciales o sensibles para prestar servicios esenciales.

En esta guía explicaremos cómo puede afectar el ransomware a su negocio, qué tipos de ransomware existen y cómo prevenir la amenaza del ransomware en su empresa.

Tipos de ransomware

Malware es un término que engloba muchos tipos de software malicioso. Se suelen distinguir los tipos por el método de despliegue o por la forma de actuar una vez que han accedido a una red. Por ejemplo, a veces se hace referencia al ransomware como un virus. Esto es cierto en algunos casos, pero los virus son solo un tipo de software malicioso que se caracteriza por la capacidad de replicar su código.

- Kits de exploit: los kits de exploit explotan los sistemas vulnerables o comprometidos que permiten a los atacantes obtener el control total de los sistemas de la empresa.

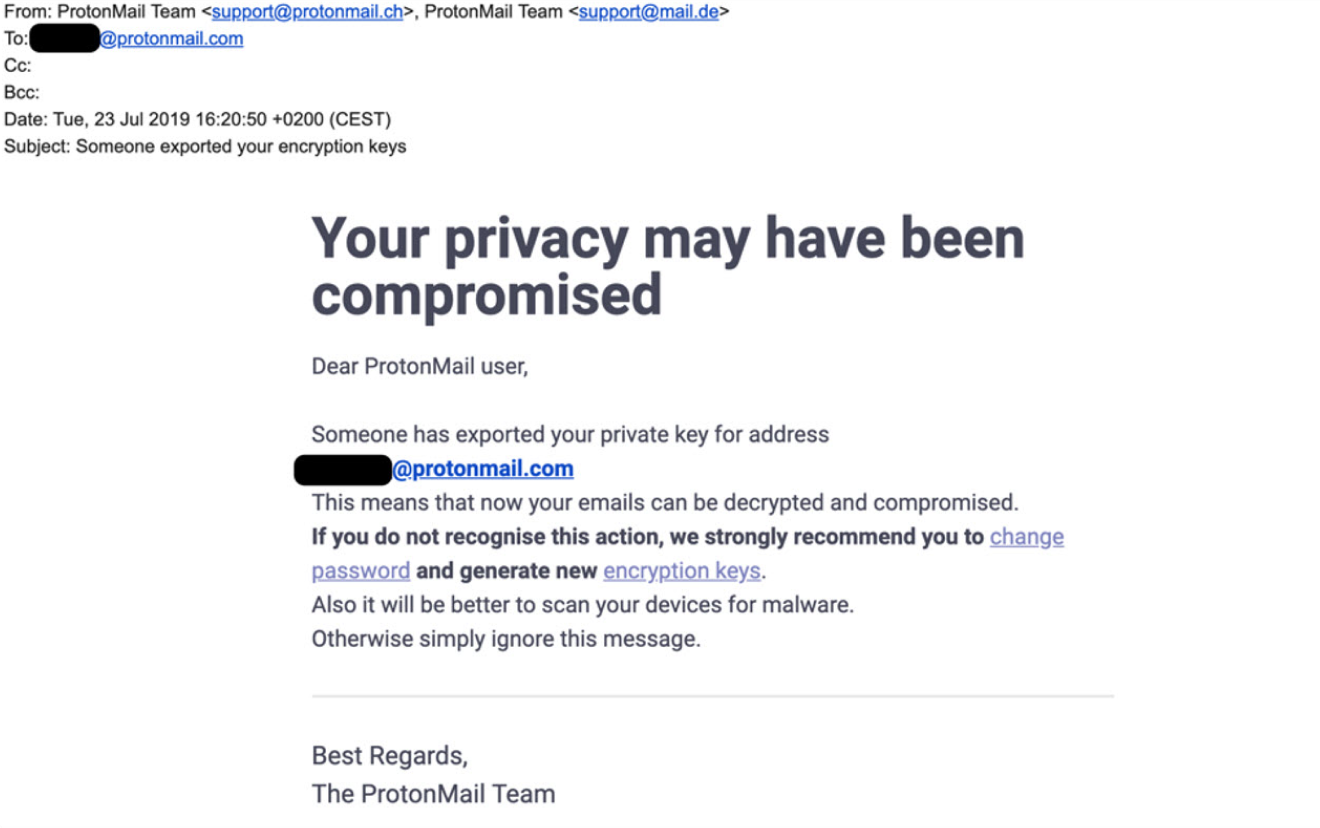

- Phishing: en los ataques de phising, los delincuentes se hacen pasar por organizaciones o personas para enviar correos electrónicos que contienen archivos adjuntos o enlaces maliciosos.

- Malvertising: los ataques de malvertising han crecido en importancia y sofisticación. Los atacantes colocan anuncios infectados en sitios web legítimos de confianza. Una vez cargados en la página de un sitio, estos anuncios propagan el malware dentro de su red, esto tiene una especial repercusión en la reputación de los sitios web populares que reciben grandes volúmenes de tráfico.

- Descargas «drive-by»: a diferencia de otros atacantes que requieren que se realice una acción, como descargar un archivo adjunto o hacer clic en un enlace a un sitio infectado, las descargas «drive-by» pueden instalarse en un dispositivo o sistema sin el conocimiento del usuario a causa de la debilidad de los sistemas de seguridad.

Por qué deben estar atentas las empresas

Aunque siguen existiendo formas antiguas de ransomware, como el ransomware Phobos, constantemente se crean nuevas variantes, y el número de ataques casi se duplicó en el primer semestre de 2021. Según Cognyte, 1097 organizaciones se vieron afectadas por ataques de ransomware en la primera mitad de 2021, en comparación con las 1112 afectadas durante todo el año 2020. Estados Unidos fue el país más atacado, con un total del 54,9 % de las víctimas.

Existen varios factores que pueden aumentar el riesgo de que su empresa sea objeto de un ataque, como por ejemplo:

- Usar software o dispositivos obsoletos

- Los navegadores y/o los sistemas operativos no parcheados

- Planes de copia de seguridad inexistentes o insuficientes para recuperar sus datos (lo que conlleva un mayor riesgo de pérdida de datos y daños a la reputación)

- Falta de inversión en soluciones de ciberseguridad.

Evitar que el ransomware acceda a sus sistemas y proteger su empresa en las fases iniciales de un ataque puede ahorrar a su empresa miles, si no millones, en costes de recuperación. Un ejemplo significativo es el ataque del ransomware CryptoLocker, que tardó más de seis meses en resolverse.

Entre septiembre de 2013 y mayo de 2014, los ciberdelincuentes desarrollaron una nueva botnet, denominada Gameover ZeuS, que formaba una red de objetivos infectados con el malware. A continuación, se enviaba un script a las víctimas a través de un archivo adjunto en el correo electrónico, que activaba el malware una vez que se abría. Además, el ransomware era capaz de identificar otros dispositivos conectados a la red de la víctima, lo que le permitía cifrar por completo todos los datos o bloquear los sistemas operativos y detener las operaciones comerciales.

El malware cifró con éxito los archivos e informó a las víctimas de que sus operaciones se mantendrían como rehenes hasta que se pagara un rescate. Los atacantes consiguieron millones de dólares.

En el ataque de CryptoLocker también se utilizó una táctica de cifrado asimétrico. Esto significa que el delincuente podía cifrar un archivo con una clave pública, mientras que el destinatario solamente podía descifrar el sistema con una clave privada. Sin esa clave privada, era casi imposible recuperar los archivos cifrados.

Cómo evitar el ransomware

Aunque no todas las víctimas de ransomware pagan un rescate o incurren en gastos, en el 95 % de los casos en los que se produjeron costes a causa del ransomware, la pérdida media fue de 11 150 dólares, según Verizon. No obstante, las pérdidas oscilaron entre un mínimo de 70 dólares y un máximo de 1,2 millones de dólares. Las empresas que saben cómo evitar el ransomware pueden reducir significativamente su vulnerabilidad en línea.

A continuación, describimos los pasos fundamentales para prevenir, bloquear y proteger su actividad contra posibles ataques de ransomware.

Forme a los empleados sobre los riesgos para la seguridad de la empresa

Los trabajadores son la primera línea de defensa frente a las distintas ciberamenazas que afectan a la actividad de la empresa y deben tener al menos conocimientos básicos de los riesgos de ciberseguridad, como el spam y los ataques de phishing, así como de otras tácticas habituales, como:

- Spoofing: el trabajador recibe un correo electrónico de un atacante que se hace pasar por un conocido o alguien de confianza con el objetivo de obtener datos confidenciales o sensibles que se puedan utilizar contra la empresa (o contra personas).

- Spear phishing: mientras que el phishing tiene como objetivo direcciones de correo electrónico en masa, este tipo de phishing se produce cuando el delincuente investiga a fondo una empresa para actuar contra personas o grupos de correo electrónico concretos.

- Ingeniería social: se puede utilizar para manipular a los trabajadores con el fin de que comprometan, de forma involuntaria, la seguridad informática existente.

También puede ser útil una política de «correo electrónico sospechoso» para concienciar a los trabajadores de las posibles amenazas, garantizando que todos sigan los mismos procedimientos para reducir los niveles de riesgo. Ponga a prueba cualquier política de planificación de desastres con antelación para identificar cualquier laguna o problema y asegurarse de que todos estén preparados.

No proporcione datos personales a contactos externos

Para realizar cualquier posible ataque de ransomware, el ciberdelincuente debe llevar a cabo una investigación básica sobre su empresa, y no hay mejor fuente de información que su equipo directivo y otros trabajadores. Proteja los datos de su empresa, no facilite nunca información sensible a fuentes no fiables.

No haga clic en enlaces, archivos adjuntos, aplicaciones o instalaciones en ventanas emergentes que no estén verificados

Todos los integrantes de su empresa deben ser cautelosos a la hora de reaccionar ante cualquier archivo, adjunto o enlace, sin importar quién lo haya enviado, ya que dichos archivos pueden contener ransomware, virus o software dañinos. El cifrado puede proporcionar un algoritmo para proteger los datos confidenciales, que requiere que la parte receptora los descifre mediante una clave. Los datos serán ilegibles para los que carezcan de esa clave. Las claves de cifrado se utilizan para descifrar el texto y convertirlo en texto plano legible; por lo tanto, sin esta clave, la información resulta inutilizable y puede evitar el riesgo de que los datos caigan en malas manos.

Para proteger su equipo, evite hacer clic en enlaces, archivos adjuntos, aplicaciones o instalaciones en ventanas emergentes que no estén verificados. Si navega desde un PC, puede comprobar el destino de un enlace pasando el ratón por encima del mismo: la dirección URL de destino aparecerá en la parte inferior del navegador para que pueda comprobarla antes de hacer clic. Los sitios seguros utilizan «https» en lugar de «http» y muestran un escudo o un candado en la barra de direcciones. Si la URL de destino no es segura o le parece sospechosa, por ejemplo, si no es lo que espera según el contexto del enlace, no debe hacer clic.

Además, la descarga de aplicaciones maliciosas tanto en iOS como en Android en el móvil también puede favorecer la propagación del malware. Para reducir la amenaza del ransomware, visite únicamente sitios verificados y de confianza, como Google Play Store si usa Android y la App Store si usa un iPhone. Aunque esta medida no sea totalmente infalible, compruebe los comentarios de los usuarios y el número de descargas antes de instalar una nueva aplicación, realice una limpieza de las aplicaciones que no utiliza cada pocos meses e instale una solución de seguridad potente en su dispositivo móvil para evitar la amenaza de un ataque de ransomware.

Además, los delincuentes también pueden aprovecharse de las deficiencias de los sistemas de seguridad de las redes Wi-Fi, o si se hace clic en un enlace de un SMS, un correo electrónico o un sitio web falsos. El mejor consejo es que sea siempre precavido y vaya a lo seguro.

Realice análisis y filtrado de contenidos en el servidor de correo

Instale software de análisis y filtrado de contenidos en sus servidores de correo para bloquear, detectar y evitar el riesgo de un ataque de ransomware. Estas capas adicionales de protección incluyen:

- Marco de política del remitente (SPF): Los servidores de correo electrónico pueden bloquear cualquier remitente no autorizado en su red, lo que evita el riesgo de suplantación de identidad o de correos electrónicos no deseados.

- Autenticación de mensajes de dominio y conformidad (DMARC): Al ser compatible con los procesos SPF, DMARC puede supervisar los procedimientos de autenticación de correo electrónico existentes y reducir el número de correos electrónicos de spam y phishing rechazándolos si no están autenticados con SPF o con un mensaje de identificación de claves de dominio.

- Correo identificado con claves de dominio (DKIM): DKIM es una técnica de autenticación de correo electrónico que utiliza cifrado de clave pública. Se adjunta una cadena de caracteres (o hash) a cada correo electrónico y luego se cifra con la clave privada del dominio remitente, creando una firma digital única. Cuando se recibe un correo electrónico, el servidor del destinatario comprobará la clave pública y la firma digital del usuario del correo y del dominio para ver si se ha enviado desde ese servidor y asegurarse de que no ha sido manipulado antes de aceptarlo. Cualquier correo electrónico que no supere esta comprobación será rechazado automáticamente.

Permisos de acceso del usuario

La restricción de la capacidad de los usuarios y la eliminación de ciertos privilegios de acceso para descargar, ejecutar e instalar aplicaciones de software, conocida como Principio de mínimo privilegio (PoLP), se considera universalmente como una mejor práctica para combatir de forma significativa el riesgo de entrada de malware en su red.

Aunque no se trata de una solución muy popular entre los empleados, limitar los privilegios de los usuarios es una forma de que las empresas protejan con éxito los datos sensibles y confidenciales, los dispositivos conectados, los programas y las cuentas, sin dejar de cumplir con la protección de la información asociada. El Control de acceso basado en roles (RBAC) también puede ser una forma exitosa de restringir el acceso al sistema mientras se varían los niveles de permisos para aquellos en ciertos roles y grupos en la empresa.

Evite el uso de dispositivos externos, como los USB

Los dispositivos externos, como los USB, pueden causar estragos en las empresas. Mientras que las redes se pueden proteger contra las amenazas internas, un dispositivo externo puede infectarse con malware sin que el usuario lo sepa. Una vez insertado y conectado a la red de la empresa, el malware guardado en el dispositivo personal de un trabajador, o en otro hardware, puede propagarse a la red empresarial. Para evitar el riesgo de ransomware, la mejor defensa será impedir el uso de dispositivos externos en el lugar de trabajo.

Asegúrese de que todo el software y las aplicaciones de la empresa estén actualizados

Para proteger aún más su empresa contra el ransomware y otros ciberataques, debe actualizar periódicamente el software y las aplicaciones, incluidos los parches, que proporcionan las empresas de ciberseguridad para solucionar cualquier vulnerabilidad conocida en su red.

El ataque de WannaCry en 2017 se extendió a más de 230 000 PC con Windows en 150 países en tan solo un día, y afectó a organismos gubernamentales, instalaciones médicas y hospitales. El Servicio Nacional de Salud del Reino Unido fue uno de los servicios afectados, y los programas informáticos obsoletos desempeñaron un papel importante en el alcance del problema. Los delincuentes lograron aprovecharse del software obsoleto y sin parches. WannaCry sigue siendo uno de los ciberataques tristemente más famosos hasta la fecha, y desde 2017, Avast ha bloqueado más de 170 millones de nuevos ataques del ransomware WannaCry.

Las soluciones antivirus pueden automatizar la aplicación de parches y actualizaciones para garantizar que sus sistemas estén siempre protegidos contra las ciberamenazas más recientes.

Guarde copias de seguridad de todos los archivos importantes

En caso de un ataque de ransomware, las copias de seguridad pueden reducir significativamente el tiempo necesario para reanudar la actividad. Las copias de seguridad pueden incluir las soluciones siguientes:

- Almacenamiento externo: las empresas realizan copias de seguridad periódicas, que se envían a un centro de almacenamiento externo. En función de la frecuencia con la que se realicen las copias de seguridad y de los procesos de recuperación del host, esto puede suponer la pérdida de datos correspondientes a varias semanas.

- Caja fuerte electrónica: permite realizar copias de seguridad en un servidor remoto, aunque el ancho de banda puede afectar a la cantidad de datos que se pueden almacenar y recuperar.

- Almacenamiento en disco: se realiza una copia puntual y se guarda tanto en las instalaciones como fuera de ellas.

- Almacenamiento en la nube: los datos se guardan de forma remota y se actualizan continuamente.

Establezca un plan de recuperación

Para que su empresa tenga el futuro asegurado en caso de un ataque de ransomware, debe implementar un Plan de recuperación de desastres y un Plan de continuidad del negocio. Esto permitirá a su empresa definir los procesos y protocolos a seguir en caso de ataque. También determinará las funciones de cada persona y los contactos que deben ser notificados para contribuir tanto a la prevención como a la recuperación.

Implemente medidas de seguridad sólidas

No se puede subestimar la importancia de instalar un software de seguridad potente y de mantener el sistema con actualizaciones de seguridad periódicas. El uso de múltiples herramientas y procesos de seguridad, conocido como estrategia por capas, maximizará la protección contra un ataque de ransomware.

Todo esto reforzará significativamente su estrategia de seguridad actual:

- Cortafuegos: un cortafuegos es un elemento eficaz de cualquier paquete de software de seguridad, ya que bloquea el acceso no autorizado a sus dispositivos. Si no utiliza un cortafuegos, su red puede ser cada vez más vulnerable al riesgo de malware, como el ransomware.

- Software antivirus: un antivirus para empresas puede detectar, proteger y eliminar aún más amenazas contra su red y sus dispositivos, y ofrecerle una protección potente y actualizada.

- Tecnología de nube: en lugar de mantener todos sus datos en una ubicación física, la tecnología en la nube le permite acceder a ellos de forma remota desde cualquier lugar, lo que proporciona accesibilidad, escalabilidad y flexibilidad. La tecnología también ofrece una mayor capacidad para realizar copias de seguridad de los datos, así como para conocer quién tiene acceso a sus datos, y le permitirá recuperar versiones anteriores de sus archivos si sus datos se cifran como consecuencia de un ataque de ransomware.

Verificación en varios pasos

La verificación en varios pasos (MFA), también conocida como verificación en dos pasos, ha crecido en popularidad y relevancia. Además de una contraseña segura, se pide a los usuarios que proporcionen una segunda información o proceso para acceder a su cuenta, lo que proporciona una capa adicional de seguridad.

Los métodos de MFA pueden ser varios, y entre ellos se incluyen:

- La respuesta a una pregunta citada anteriormente como «algo que ya sabe»

- Tokens de hardware tradicionales, como un dispositivo de acceso a la red (FOB) que proporciona un nuevo código una vez activado

- Tokens de software, como un mensaje SMS seguro que proporciona un código de un solo uso

- Una aplicación de verificación que le pide que confirme el acceso desde un segundo dispositivo

- Datos biométricos, como la huella digital o el reconocimiento facial

VPN

Instalar una Red Privada Virtual (VPN) le permitirá cifrar su conexión y mantener los datos de su empresa seguros y protegidos mientras está en público, al crear una conexión segura entre su dispositivo e Internet, lo que le permitirá acceder a sus datos de forma privada sin riesgo mientras utiliza las redes públicas. Descubra cómo funcionan las VPN y los distintos tipos disponibles.

Seguridad para terminales

Un terminal es cualquier dispositivo que esté conectado a su red. Su seguridad puede proteger los dispositivos de su empresa de los ataques de malware y de los ataques de día cero, que aprovechan los fallos de seguridad sin parchear. Esto puede hacer que su sistema sea cada vez más vulnerable, al recibir avisos de «día cero» para solucionar cualquier debilidad antes de un ataque.

Se puede proteger todos los terminales, tanto físicos como virtuales o en la nube, a través de una consola de administración centralizada, lo que permite a los administradores supervisar y proteger de forma rutinaria sus sistemas en tiempo real.

Sistema de detección de intrusos

Los sistemas de detección de intrusos (IDS) supervisan de forma rutinaria su red en busca de cualquier actividad dañina, incluida la amenaza del ransomware, y detectan las actividades inusuales o maliciosas en tiempo real. Esto permite a su empresa responder rápidamente a los incidentes, y minimizar el tiempo de inactividad.

Revisión de la configuración de los puertos

Muchas variantes de ransomware pueden explotar el protocolo de escritorio remoto (RDP), que permite a los usuarios conectarse a un dispositivo de forma remota. Sigue siendo un punto de entrada popular para los ataques de ransomware, especialmente el puerto 3389 que queda abierto por defecto.

Los puertos adicionales de Server Message Block (SMB), como el puerto 445, también permiten que los servidores y las aplicaciones de su red se comuniquen entre sí y con otros sistemas, proporcionando a los usuarios la capacidad de compartir archivos, realizar actividades como imprimir documentos y completar con éxito tareas a través de Internet.

Software antivirus

Protege su red y sus dispositivos conectados frente a las amenazas internas y externas. Entre las ventajas del software antivirus se encuentran:

- Reducción de los ataques de spam, phishing y spear phishing, así como de las amenazas de malvertising

- Protección contra las amenazas de los dispositivos externos, como los USB

- Protección de los datos y de los terminales de la red.

Soluciones de ciberseguridad de Avast Small Business

Mantenga su organización protegida contra el ransomware y los ciberataques avanzados con las soluciones de Avast Small Business, nuestra ciberprotección todo en uno que ofrece una defensa en línea sencilla, potente y asequible para su pequeña empresa.