Che cos'è il ransomware Sodinokibi (REvil)?

Identificato per la prima volta nel 2019, Sodinokibi (noto anche come REvil o Ransomware Evil) è stato sviluppato come ransomware-as-a-service (RaaS), nell'ambito di un'operazione privata organizzata da un gruppo di hacker probabilmente con sede in Russia. Sodinokibi si è fatto immediatamente notare per la sua ampia portata ed efficienza, diventando in soli quattro mesi il quarto tipo più diffuso di ransomware.

Per via dell'approccio RaaS alla distribuzione, molte persone hanno avuto la possibilità di accedere al codice, mettendo in circolazione numerose varianti del ransomware e sferrando attacchi sempre più aggressivi che utilizzano diversi vettori, tra cui spam e attacchi ai server. Si tratta pertanto di una forma particolarmente pericolosa di ransomware.

Questo articolo prende in esame le origini del ransomware Sodinokibi, il suo funzionamento e i modi in cui è possibile contrastarlo per assicurare la protezione delle reti aziendali.

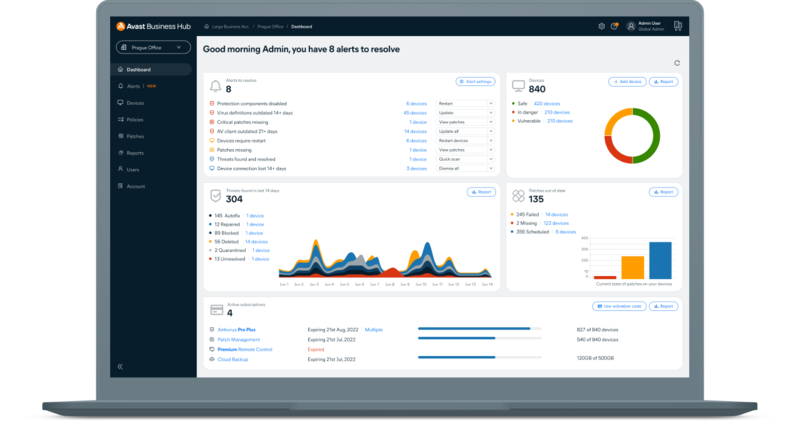

Prova Avast Business Hub gratis per 30 giorni

Indipendentemente dalle dimensioni, tutte le aziende meritano una soluzione di sicurezza informatica top di gamma. Scarica Avast Business Hub e provalo per 30 giorni, senza rischi.

Che cos'è il ransomware Sodinokibi/REvil?

Sodinokibi viene distribuito come ransomware-as-a-service (RaaS), vale a dire che la distribuzione del ransomware è affidata agli affiliati. Il denaro ricavato dal pagamento del riscatto viene diviso tra sviluppatori e affiliati. Presenta alcune caratteristiche in comune con il codice noto creato dai famigerati gruppi di hacker DarkSide e GandCrab, su cui si ritiene possa essere basato fino al 40% delle infezioni ransomware registrate a livello mondiale.

Il virus viene in genere distribuito attraverso tecniche di phishing che inducono gli utenti ad aprire file dannosi mascherati da allegati email, documenti e fogli di calcolo.

Lo scopo principale di questo tipo di malware è mettere a segno attacchi ransomware di alto profilo contro grandi organizzazioni e personaggi pubblici, sia per richiedere il pagamento di ingenti riscatti che per pubblicare informazioni private sul blog del gruppo. Ecco come è stato utilizzato Sodinokibi dai criminali informatici:

- Maggio 2020 - Furto di circa 1 TB di dati dallo studio legale Grubman Shire Meiselas & Sacks, i cui clienti includono Madonna e Lady Gaga.

- Aprile 2021 - Tentato ricatto ai danni di Apple minacciando di pubblicare i diagrammi rubati di alcuni prodotti.

- Luglio 2021 - Attacco contro HX5, un'azienda statunitense che fornisce tecnologie avanzate. Questa operazione ha indotto il presidente degli Stati Uniti Joe Biden a fare pressione su Vladimir Putin prima di intervenire contro il gruppo ed a oggi è l'attacco di più alto profilo messo a segno da Sodinokibi.

Chi sono gli autori del ransomware Sodinokibi?

Non è stato semplice identificare l'origine dei creatori di questo ransomware. Inizialmente, gli attacchi sembravano concentrarsi sull'Asia, ma presto cominciarono a colpire anche l'area europea. Il fatto che la Russia fosse tra le regioni in cui non si sono verificati attacchi, ha suggerito l'ipotesi che il malware provenisse da quel paese.

Con un'operazione che ha coinvolto 17 paesi, sono stati arrestati cinque sospetti collegati a Sodinokibi/REvil. Nel gennaio 2022, le autorità russe hanno annunciato lo smantellamento del gruppo di hacker.

Per quanto si tratti di una buona notizia, questo non significa che la minaccia sia stata definitivamente debellata. A causa del sistema di distribuzione utilizzato e della vicinanza dei creatori di Sodinokibi con altri gruppi di hacker, il codice del ransomware potrebbe ancora essere utilizzato o modificato per colpire tramite nuovi vettori di attacco.

Come funziona il ransomware Sodinokibi?

Una delle principali sfide poste dal ransomware Sodinokibi è riuscire a rilevarlo. Gran parte del codice è mascherata o criptata, cosa che ne rende difficile l'identificazione da parte delle scansioni antivirus. Questo evidenzia l'importanza di mettere in atto una strategia di sicurezza multilivello di tipo olistico, basata sulla combinazione di formazione del personale, implementazione di best practice e utilizzo di un software per identificare le potenziali minacce nel minor tempo possibile.

In questa sezione esamineremo da vicino il processo di attacco, in modo da comprendere meglio il funzionamento del ransomware.

Per ulteriori informazioni su altri tipi di ransomware di alto profilo, leggi le guide dedicate a Phobos e WannaCry.

1. Inizializzazione del ransomware

Il primo passo per l'avvio di un attacco è la verifica che sull'endpoint di destinazione non siano in esecuzione altri processi. Vengono quindi eseguiti vari exploit per rilevare la presenza di eventuali vulnerabilità causate dalla mancata installazione delle patch di sicurezza. Il passo successivo è la modifica delle autorizzazioni di accesso per ottenere i privilegi di amministratore completi. Verrà quindi eseguito il riavvio in modalità Amministratore.

Viene quindi eseguita una scansione del sistema per individuare gli ID lingua. Nel codice è incluso un elenco di esenzioni che identifica i paesi in base alla lingua del dispositivo per evitare che il ransomware attacchi gli endpoint che si trovano in Europa orientale. Grazie a queste informazioni, gli investigatori hanno stabilito che il gruppo di hacker operava dalla Russia.

A questo punto, i file nel sistema di backup di Windows (copie shadow) vengono eliminati e le modalità di ripristino vengono disabilitate utilizzando l'editor dei criteri di avvio. Viene quindi eseguita una scansione del sistema per individuare le cartelle di backup, che vengono eliminate e sovrascritte in modo da renderne impossibile il ripristino.

2. Generazione e scambio delle chiavi

Le chiavi di criptaggio vengono create a coppie: una pubblicamente disponibile e l'altra detenuta dall'autore dell'attacco. Senza entrambe le chiavi, recuperare i dati rubati è praticamente impossibile. Per la generazione e lo scambio delle chiavi, Sodinokibi utilizza un algoritmo denominato Diffie-Hellman a curva ellittica (ECDH, Elliptic-curve Diffie-Hellman).

3. Criptaggio

Sodinokibi utilizza due sistemi di criptaggio:

- AES per criptare la chiave privata e per il trasferimento dei dati attraverso le reti.

- Salsa20 per criptare i file della vittima.

I documenti dell'utente vengono prima raccolti da tutti i file non contrassegnati come esenti e poi criptati con Salsa20, generando una chiave univoca per ogni file. I file criptati saranno chiaramente riconoscibili dall'estensione aggiunta dal ransomware.

L'operazione procederà con la preparazione dei dati per la consegna al server dei criminali.

4. Richieste

Dopo che un file è stato criptato, la relativa richiesta di riscatto viene inserita nella stessa cartella in cui si trova il file. Questo processo viene ripetuto per ogni cartella contenente file criptati. Il ransomware Sodinokibi include un apposito modello, che viene automaticamente aggiornato con ID utente e altre informazioni pertinenti, compresa una chiave.

Decriptaggio di Sodinokibi

La richiesta di riscatto fornisce agli utenti istruzioni chiare su come recuperare i dati installando un browser TOR, visitando un collegamento univoco e immettendo una chiave.

Nella pagina visualizzata vengono presentati i dettagli del riscatto. Entro la scadenza specificata, gli utenti devono pagare per scaricare il software di decriptaggio. Il mancato rispetto della scadenza comporta il raddoppio del riscatto. Il pagamento è richiesto in Bitcoin.

Nel settembre 2021 è stata diffusa la notizia che alcune società di sicurezza informatica e le forze dell'ordine degli Stati Uniti avevano creato una chiave di decodifica universale gratuita in grado di restituire i file a qualsiasi azienda colpita da un attacco prima del 13 luglio 2021. Per proteggere i dati aziendali da ulteriori attacchi, è tuttavia fondamentale utilizzare uno strumento di protezione dal ransomware, poiché non è garantito che la chiave funzioni con i file criptati più di recente.

Protezione da un attacco REvil

Data la natura così diversificata e pericolosa di questa forma di ransomware, gli utenti aziendali devono avere la certezza che rete e dispositivi siano protetti dalla minaccia di un attacco ransomware Sodinokibi/REvil. A questo scopo, è fondamentale seguire questi passaggi chiave:

- Mantenere i sistemi periodicamente aggiornati. Poiché le vulnerabilità rappresentano uno dei passaggi più comunemente utilizzati per penetrare nei sistemi, è essenziale che patch, correzioni e aggiornamenti vengano applicati non appena disponibili.

- Informare il personale sulla sicurezza informatica. L'errore umano è una delle cause principali delle violazioni di dati. Per prevenire questa eventualità, è importante che il personale a tutti i livelli dell'azienda riceva un'adeguata formazione. Il quiz e la risorsa di apprendimento sulla sicurezza informatica realizzati da Avast Business aiuteranno a valutare le conoscenze di base dell'argomento e a identificare le aree in cui è richiesta un'ulteriore formazione.

- Eseguire il backup dei dati. Gli attacchi ransomware sono progettati per rubare dati e rivenderli ai proprietari. Mantenere backup sicuri e remoti significa avere la certezza che i dati e i documenti di importanza cruciale rimarranno protetti e accessibili, anche nella peggiore delle eventualità.

- Controllare gli accessi. Le autorizzazioni di accesso dovrebbero essere strettamente limitate al personale che ha la necessità di accedere in modo diretto. Controllare le autorizzazioni a livello aziendale consente di assicurarsi che i privilegi di amministratore siano limitati al minimo indispensabile, riducendo l'accesso ai controlli di rete in caso di violazione di un account utente.

- Adottare le procedure consigliate per la sicurezza. Un altro modo per proteggere i dati aziendali consiste nel garantire l'implementazione di alcune best practice di sicurezza, come l'utilizzo obbligatorio di password complesse, un processo di segnalazione delle attività sospette e accordi per il remote working che impongano di mantenere i dispositivi sempre aggiornati e protetti. In questo scenario, in tutti gli endpoint connessi alla rete aziendale dovrebbero essere in esecuzione un software di protezione dal ransomware e scansioni anti-malware per aiutare a rilevare e rimuovere il ransomware.

- Eseguire ispezioni e valutazioni periodiche delle vulnerabilità. È necessario controllare regolarmente i registri eventi, per individuare e valutare rapidamente qualsiasi aspetto insolito, come un'intensa attività al di fuori dell'orario di lavoro.

- Adottare un piano di risposta. Una pianificazione di emergenza è fondamentale per la protezione aziendale e, di conseguenza, del mondo digitale. Per garantire la continuità delle operazioni aziendali a seguito di un attacco, è altrettanto importante svolgere esercitazioni periodiche di preparazione alle situazioni di attacco, assicurarsi che il personale sappia chi contattare in caso di attacco ransomware e implementare un piano di continuità aziendale.

Proteggiti dal ransomware Sodinokibi

Anche se i membri del gruppo responsabile del ransomware Sodinokibi/REvil sono stati arrestati nel gennaio 2022, il loro è solo uno dei numerosi malware in circolazione. Proteggi la tua azienda da un'ampia gamma di attacchi con Avast Business Hub, la piattaforma di sicurezza per le PMI integrata e basata sul cloud.